Conoce más sobre la Auditoría de Nube de Apolo en AWS

Existen 3 opciones para generar los permisos necesarios para ejecutar una revisión a través de una cuenta externa, sin compartir usuarios, contraseñas, etc:

-

Ir al servicio Cloudshell (Servicio disponible sólo en us-east-1, us-east-2 y us-west-2; no es necesario que nuestros recursos o servicios estén activados en estas regiones). Link:

Ir al servicio Cloudshell (Servicio disponible sólo en us-east-1, us-east-2 y us-west-2; no es necesario que nuestros recursos o servicios estén activados en estas regiones). Link:

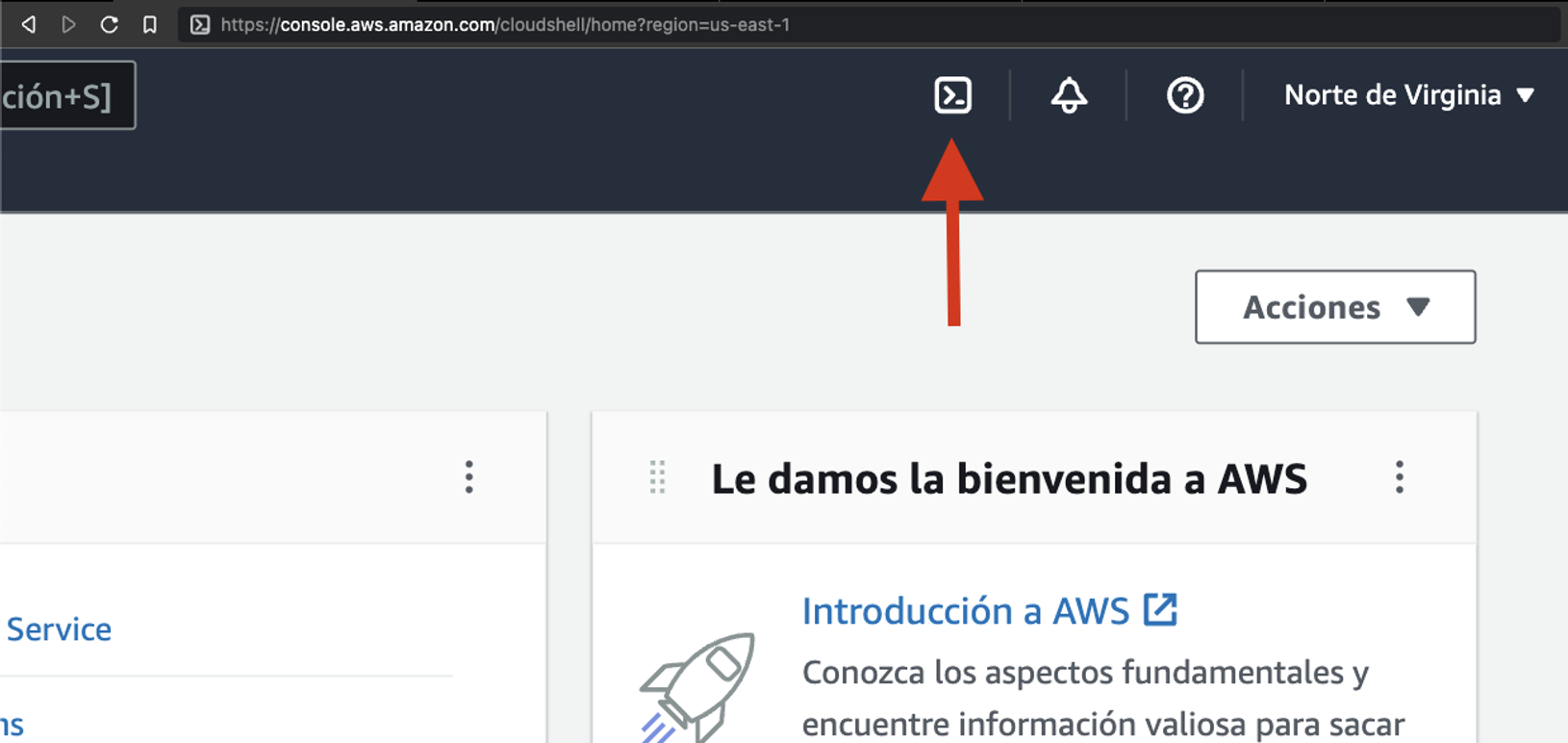

Ó dirigirse a la consola y dar click en el ícono de Cloudshell:

-

Ejecutar el comando:

curl <https://raw.githubusercontent.com/delta-protect/AWS_Connect/main/CreateRole.sh> -s | ACCOUNT_ID="123456789100" bash -

Si el comando ejecuta exitosamente, tomar nombre del recurso (ARN) generado en formato

arn:aws:iam::123456789100:role/assumeRole-Role -

Compartir este dato con el personal de Delta Protect a través de un medio seguro

Ejecutar el comando: curl <https://raw.githubusercontent.com/delta-protect/AWS_Connect/main/CreateRole.sh> -s | ACCOUNT_ID="123456789100" bash

Si el comando ejecuta exitosamente, tomar nombre del recurso (ARN) generado en formato arn:aws:iam::123456789100:role/assumeRole-Role

Compartir este dato con el personal de Delta Protect a través de un medio seguro

2. Usando línea de comandos CLI Localmente (Sólo MacOS & Linux)

Requisitos adicionales:

-

El usuario autenticado en la línea de comandos AWS CLI deberá tener permisos suficientes para hacer cambios administrativos en el servicio IAM (Identity & Access Management)

El usuario autenticado en la línea de comandos AWS CLI deberá tener permisos suficientes para hacer cambios administrativos en el servicio IAM (Identity & Access Management)

programas instalados: AWS CLI configurado, cURL y AWK (Default en la mayoría de equipos Mac y Linux)

-

Ejecutar el comando:

curl <https://raw.githubusercontent.com/delta-protect/AWS_Connect/main/CreateRole.sh> -s | ACCOUNT_ID="123456789100" bash -

Si el comando ejecuta exitosamente, tomar nota del recurso (ARN) generado en formato

arn:aws:iam::1234561235:role/assumeRole-Role -

Compartir este dato con el personal de Delta Protect a través de un medio seguro

Ejecutar el comando: curl <https://raw.githubusercontent.com/delta-protect/AWS_Connect/main/CreateRole.sh> -s | ACCOUNT_ID="123456789100" bash

Si el comando ejecuta exitosamente, tomar nota del recurso (ARN) generado en formato arn:aws:iam::1234561235:role/assumeRole-Role

Compartir este dato con el personal de Delta Protect a través de un medio seguro

3. Consola Web

-

Dirigirse a: https://signin.aws.amazon.com/console

-

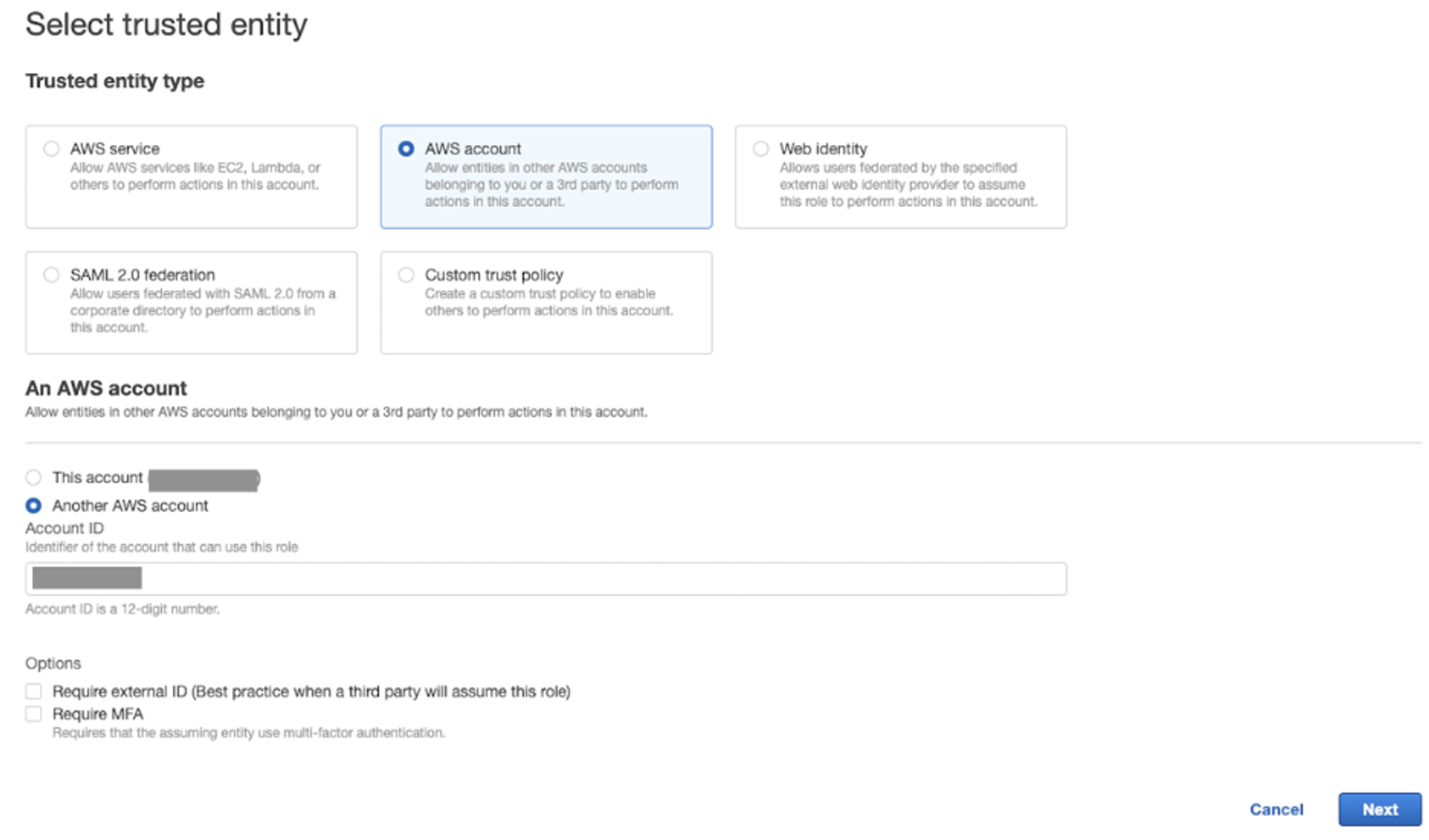

Verificar que el campo “Account ID” en “Otra cuenta AWS” esté previamente llenado con el ID 123456789100 y dar click en “Siguiente”

Dirigirse a: https://signin.aws.amazon.com/console

Verificar que el campo “Account ID” en “Otra cuenta AWS” esté previamente llenado con el ID 123456789100 y dar click en “Siguiente”

3. Agregar los siguientes permisos (3 en total):

-

“ViewOnlyAccess”

-

“SecurityAudit”

-

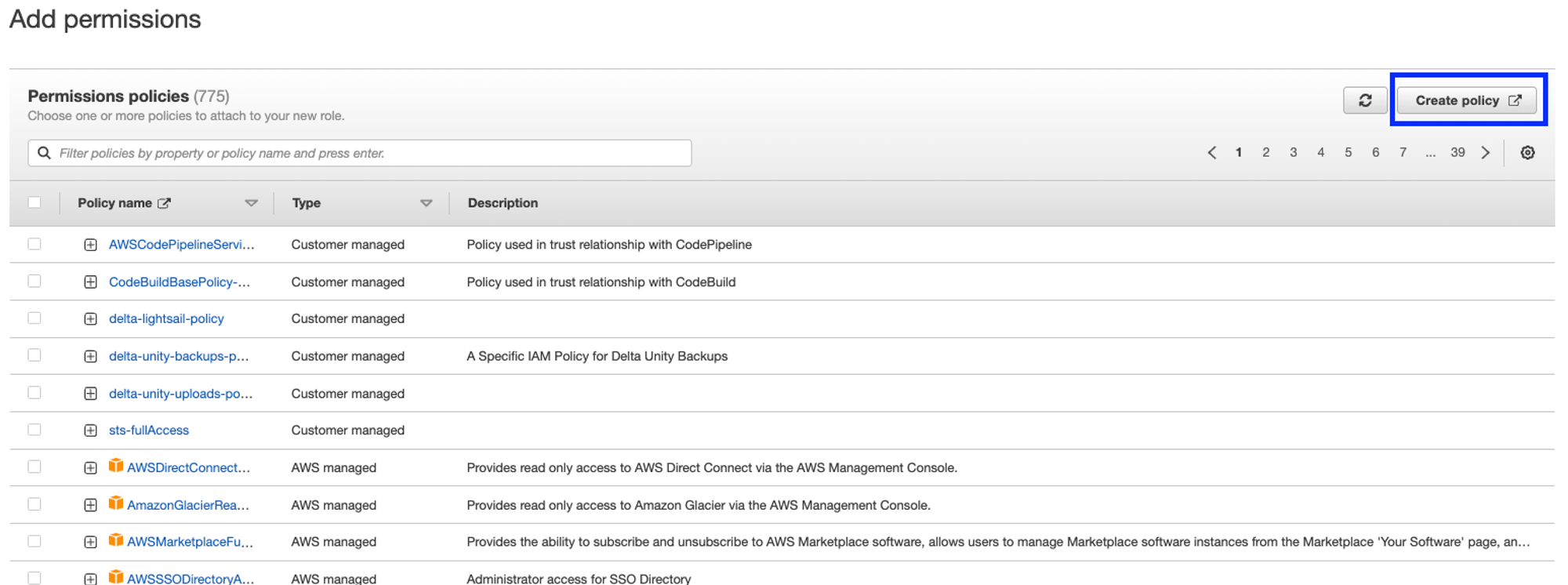

Crear una nueva política (Dar click en “Crear política”):

“ViewOnlyAccess”

“SecurityAudit”

Crear una nueva política (Dar click en “Crear política”):

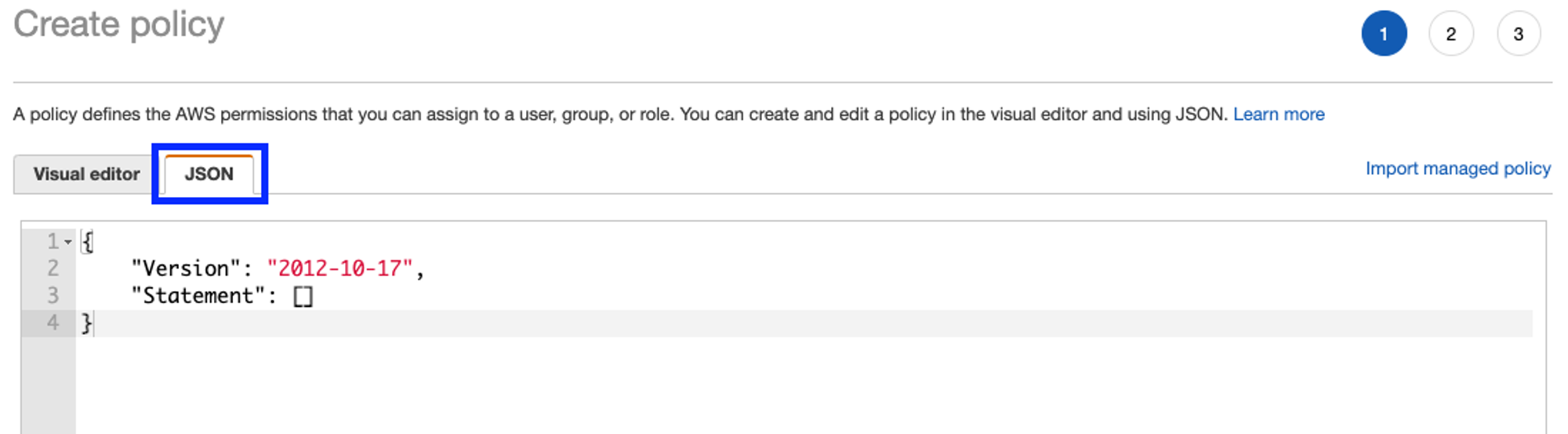

Seleccionar la opción manual utilizando el formato JSON y agregar la política contenida en el siguiente enlace, verificar la sintaxis (AWS nos mostrará errores de sintaxis inmediatamente si existe alguno), y dar click en “crear”

Asignar un nombre que fácilmente identifique a la política en la organización, y una descripción (Recomendado). Dar click en “Crear Rol”.

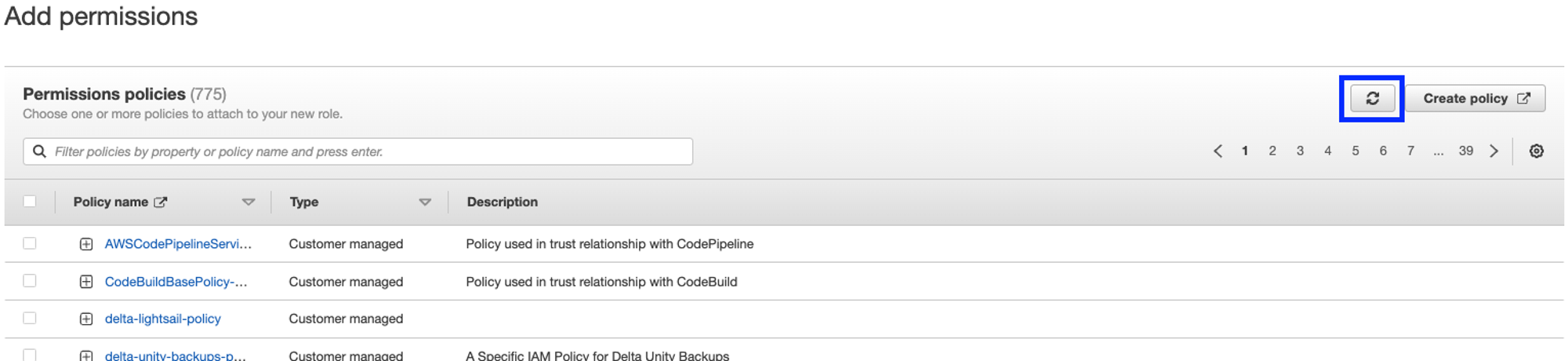

Regresando a la página de asignación de permisos para el nuevo Rol, actualizar la página (Figura siguiente), identificar la nueva política que acabamos de crear y agregarla al Rol que estamos por crear:

Asignar un nombre que fácilmente identifique al rol en la organización, y una descripción (Recomendado). Dar click en “Crear Rol”.

-

Tomar nota del nombre del recurso (ARN) en formato

arn:aws:iam::YOUR123456789100:role/assumeRole-Role -

Compartir este dato con el personal de Delta Protect a través de un medio seguro.

Tomar nota del nombre del recurso (ARN) en formato arn:aws:iam::YOUR123456789100:role/assumeRole-Role

Compartir este dato con el personal de Delta Protect a través de un medio seguro.

Borrando y eliminando Policies/Roles de la cuenta

Para eliminar el rol y política de la cuenta:

Si necesitas ayuda no dudes en contactarnos o enviarnos un mensaje por el chat.